- 14 Ocak 2025

- 0 Comments

- By bilsekai

OT Sistemlerinde Karşılaşılan Siber Saldırılar

Endüstriyel kontrol sistemleri (ICS) ve operasyonel teknolojiler (OT), modern endüstriyel süreçlerin omurgasını oluşturarak üretimden altyapı yönetimine kadar birçok kritik alanda vazgeçilmez bir rol oynamaktadır. Ancak, bu sistemlerin dijital dönüşümle birlikte IT ağlarıyla daha entegre hale gelmesi, onları siber tehditlere karşı daha savunmasız bir duruma getirmiştir. Önceki yazımızda belirttiğimiz gibi, OT sistemleri genellikle fiziksel süreçlerin yönetimiyle ilgilendiği için, güvenlik açıklarının etkileri çok daha geniş çaplı olabilir ve bu durum, saldırganlar için cazip bir hedef haline gelmelerine neden olmaktadır.

Bu yazıda, OT güvenliği konusunda karşılaşılan başlıca siber saldırı türlerini, bu saldırıların nasıl gerçekleştirildiğini ve OT sistemlerinin zafiyetlerini ele alarak, bu tehditlerle mücadeleye yönelik farkındalık yaratmayı amaçlıyoruz. Yazının devamında, OT güvenliğinin neden bu kadar önemli olduğunu ve işletmelerin bu risklere karşı nasıl önlemler alabileceğini inceleyeceğiz.

Son yıllarda, endüstriyel kontrol sistemleri (ICS) ve operasyonel teknolojiler (OT), giderek daha fazla siber saldırı hedefi haline gelmiştir. OT, enerji santralleri, su arıtma tesisleri, üretim hatları, ulaşım altyapıları ve diğer kritik altyapılarda kullanılan donanım ve yazılımlarını kapsar. Bu sistemler, geleneksel IT sistemlerinden farklı olarak fiziksel süreçleri yönetir ve kontrol eder, bu da onlara hem hayati bir önemi hem de saldırganlar için cazip bir hedef olma özelliği kazandırır. OT güvenliği, kritik altyapıların korunmasını sağlayarak, potansiyel tehlikeleri minimize etmeye yönelik bir dizi önlemi içermektedir. Ancak, bu alanda karşılaşılan siber tehditler ve saldırı yöntemleri, büyük bir endişe kaynağıdır.

Görsel 1: OT saldırılarının tarihsel gelişimi

- Siber Saldırı Türleri ve Yöntemleri

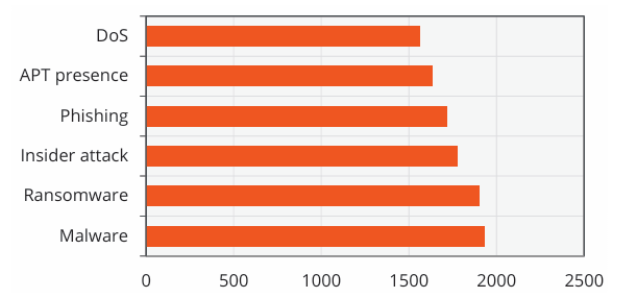

OT güvenliğiyle ilgili siber saldırılar, genellikle IT sistemlerinde kullanılan saldırı yöntemlerine benzer olsa da, OT sistemlerinin özel gereksinimleri ve doğası, saldırganların farklı teknikler kullanmalarına yol açmaktadır. OT sistemlerinin yoğun olarak maruz kaldığı saldırı türleri PALOALTO 2024 raporunda görünmektedir. Bu rapora göre kötü amaçlı yazılımlar ve fidye yazılımı en fazla tercih edilen saldırı yöntemidir. Diğer saldırı yöntemleri de aşağıdaki gibidir.

Görsel 2: OT şirketlerinin en çok maruz kaldığı saldırılar

Bu saldırı türlerinin detayları aşağıda açıklanmıştır.

- Kötü Amaçlı Yazılım ve Virüsler

Kötü amaçlı yazılımlar, OT ağlarına sızmak ve kritik sistemleri devre dışı bırakmak için sıklıkla kullanılır. 2010 yılında Stuxnet saldırısı, OT güvenliğini ilgilendiren en önemli kötü amaçlı yazılım örneklerinden biriydi. Stuxnet, İran’ın nükleer programına yönelik olarak, santrifüjleri hedef alarak santral üretim hatlarını sabote etti. Bu tür kötü amaçlı yazılımlar, sistemleri bozmak, veri sızdırmak veya kontrol altına almak için kullanılabilir.

- Ransomware (Fidye Yazılımı)

Ransomware saldırısı, bir bilgisayar veya ağ sistemine kötü amaçlı yazılımlar (malware) aracılığıyla yapılan ve kurbanın dosyalarını şifreleyerek veya sistem erişimini engelleyerek, bu verilerin geri verilmesi için fidye talep edilen bir siber saldırı türüdür. Saldırganlar, genellikle fidye ödemesi için kripto para birimi talep eder. Fidye ödenmediği takdirde, dosyalar ya şifreli kalır ya da silinir.

Örnek olarak Colonial Pipeline saldırısını ele alabiliriz. ABD’nin en büyük petrol ve doğal gaz boru hattı işletmecisi, Mayıs 2021’de DarkSide adlı siber suç grubu tarafından gerçekleştirilen bir ransomware saldırısına uğradı. Saldırı sonucunda şirketin ağları kilitlenerek, boru hattı faaliyetleri bir hafta süreyle durduruldu. Bu aksama, özellikle doğu kıyısındaki akaryakıt tedarikinde ciddi sıkıntılara yol açtı ve benzin fiyatlarında artışa neden oldu. Colonial Pipeline, saldırganlara yaklaşık 4.4 milyon dolar fidye ödedi. Ancak, FBI, DarkSide’ın bir kısmını geri almayı başardı. Bu olay, ABD’nin enerji ve kritik altyapısının siber tehditlere karşı ne kadar savunmasız olduğunu gözler önüne seren saldırlardan biridir.

- DDoS (Dağıtık Hizmet Engelleme) Saldırıları

DDoS saldırıları, ağları aşırı trafikle boğarak hizmetlerin kesintiye uğramasına neden olur. OT sistemleri, genellikle zayıf ağ güvenliği nedeniyle bu tür saldırılara karşı savunmasızdır. Özellikle kritik altyapılara yönelik yapılan DDoS saldırıları, sistemlerin aksamasına yol açarak, üretim süreçlerini veya kritik hizmetleri etkileyebilir.

- Ağ Tabanlı Saldırılar

Ağ tabanlı saldırılar, genellikle OT ağlarında açık portlardan veya zayıf şifrelemelerden yararlanarak gerçekleştirilir. Saldırganlar, zafiyetleri kullanarak ağda hareket edebilir ve kontrol sistemlerine ulaşabilirler. OT sistemlerinin çoğu, internet üzerinden erişim gerektirmediği için genellikle güvenlik önlemleri ihmal edilir ve bu durum siber saldırganların işini kolaylaştırır.

- Phishing ve Sosyal Mühendislik Saldırıları

Phishing (oltalama) ve sosyal mühendislik saldırıları, insan hatasından yararlanarak güvenlik önlemlerini aşmak için sıklıkla kullanılır. Saldırganlar, otoriteyi taklit ederek çalışanlara zararlı bağlantılar veya e-posta ekleri gönderir ve bu sayede sistemlere sızabilirler. OT alanında, bu tür saldırılar genellikle hedefin yanlışlıkla zararlı yazılımları indirmesiyle sonuçlanır.

- Fiziksel Saldırılar

Fiziksel saldırılar, özellikle endüstriyel tesislerdeki donanımı hedef alabilir. Saldırganlar, tesisin doğrudan fiziki altyapısına zarar verebilir veya kötü amaçlı yazılım yükleyebilir. Bu tür saldırılar, güvenlik zafiyetlerinin insan müdahalesiyle istismar edilmesi sonucu meydana gelir.

- Advanced Persistent Threats (APT)

Advanced Persistent Threats (APT), genellikle devlet destekli veya organize suç grupları tarafından gerçekleştirilen, uzun süreli ve hedefli siber saldırılardır. APT saldırıları, belirli bir hedefi (şirket, hükümet, kritik altyapı vb.) sabırlı ve gizli bir şekilde izler. Bu tür saldırılar, yüksek düzeyde sofistike teknikler kullanarak, saldırganların ağda uzun süre boyunca tespit edilmeden kalmalarını ve bilgileri çalmalarını sağlar. APT’ler genellikle birkaç aşamadan oluşur ve genellikle belirli bir stratejik hedefe ulaşmak amacıyla yıllarca sürebilir.

Bir örnek olarak, Stuxnet saldırısını ele alabiliriz. 2010 yılında İran’ın nükleer santraline yönelik olarak gerçekleştirilen bu saldırı, APT türlerinin klasik bir örneğidir. Stuxnet, İran’ın nükleer programını engellemek amacıyla tasarlanmış bir bilgisayar virüsüydü ve oldukça sofistike tekniklerle, sistemin kontrolünü ele geçirip nükleer santralın santrifüjlerini bozarak, hedefe yönelik bir etki yarattı.

- Tedarik Zinciri Saldırıları

Tedarik zinciri saldırıları, özellikle OT güvenliğinde büyük bir endişe kaynağıdır. Tedarik zinciri saldırısı, bir siber saldırganın, hedef alınan organizasyonun güvenlik açıklarını kullanmak için tedarik zincirinde yer alan üçüncü tarafları (yazılım sağlayıcıları, iş ortakları, tedarikçiler vb.) hedef almasıdır. Bu saldırılar, genellikle tedarikçi firmaların sistemlerine sızarak, onları kullanarak ana hedefe ulaşmayı amaçlar. Saldırganlar, tedarik zincirindeki zayıf noktalardan faydalanarak, hedef şirketin ağlarına girebilir veya kötü amaçlı yazılım yerleştirebilir.

NotPetya saldırısı, 2017 yılında büyük bir tedarik zinciri saldırısı olarak bilinir. Bu saldırı, özellikle Ukrayna‘yı hedef almış olsa da, dünya genelinde birçok büyük şirketi de etkiledi. Saldırganlar, Ukrayna merkezli bir muhasebe yazılımı sağlayıcısı olan MeDoc’un güncelleme sunucularına sızarak, kullanıcılarına kötü amaçlı yazılım içeren güncellemeler gönderdi. Bu yazılım, hedef sistemlere bulaştıktan sonra hızla yayılarak, dosyaları şifreleyip bilgisayarları kullanılamaz hale getirdi.

- OT Sistemlerinin Zafiyetleri

OT sistemleri, genellikle eski yazılımlar ve donanımlarla çalıştığı için siber saldırganların kullanabileceği birçok zafiyet barındırmaktadır. Bunlar arasında:

- Eski Yazılımlar

OT sistemlerinde kullanılan yazılımlar sıklıkla güncellenmez ve bu da bilinen güvenlik açıklarının kalmasına neden olur.

- Zayıf Kimlik Doğrulama ve Erişim Kontrolleri

Birçok OT sistemi, yeterli kimlik doğrulama ve erişim kontrol önlemleri sağlamaz, bu da saldırganların yetkisiz erişim elde etmelerini kolaylaştırır.

- İzleme ve Anomali Tespiti Eksiklikleri

OT ağlarında anomali tespiti ve sürekli izleme eksikliği, saldırıların erken aşamada tespit edilmesini zorlaştırır.

- Ağ Segmentasyon Eksikliği

OT sistemleri genellikle internet ile bağlantılıdır, bu da dış tehditlerin iç ağlara sızmasına olanak tanır. ICS sistemlerinin çoğu, IT ve OT ağlarını birbirinden ayıran güvenlik duvarları ve segmentasyon önlemleri eksik olabilir.

- Saldırıların Sonuçları ve Etkileri

OT sistemlerine yönelik siber saldırıların sonuçları, sadece finansal zararlarla sınırlı kalmaz. Ayrıca, toplum sağlığı, çevre ve güvenliği üzerinde büyük olumsuz etkiler yaratabilir. Bu tür saldırıların potansiyel etkileri şunlardır:

- Üretim Kesintileri: OT sistemlerinin durması, üretim süreçlerini aksatabilir ve bu da büyük maddi zararlara yol açabilir.

- Güvenlik Tehditleri: Özellikle enerji, su temini ve sağlık sektöründeki OT sistemlerine yönelik saldırılar, ciddi güvenlik açıklarına yol açabilir.

- Çevresel Felaketler: Endüstriyel tesislerdeki OT sistemleri, çevreyi kirleten veya tehlikeli maddeleri işleyen sistemler olabilir. Bu tür sistemlerin saldırıya uğraması çevresel felaketlere yol açabilir.

- Veri Hırsızlığı ve Casusluk: Saldırganlar, endüstriyel gizliliklere ve ticari sırların çalınmasına yönelik bilgi toplama amacı güdebilir.

KAYNAKLAR

https://www.bbc.com/news/business-57178503

https://www.kaspersky.com/resource-center/threats/ransomware

https://www.kaspersky.com/resource-center/definitions/advanced-persistent-threats

https://www.kaspersky.com.tr/blog/five-most-notorious-cyberattacks/5394/

https://www.paloaltonetworks.com/resources/research/state-of-ot-security-report

Leave a comment