- 18 Mart 2025

- 0 Comments

- By bilsekai

Güvenli Ağ Tasarımı ve Uygulama Aşamaları 3

Daha önceki yazılarımızda, güvenli ağ tasarımının temel aşamalarını ve ağ izleme ile yönetim sistemlerini detaylı bir şekilde ele aldık. Bu süreçte, ağın performansını optimize etmekten güvenlik tehditlerini tespit etmeye kadar birçok kritik unsuru inceledik. Şimdi ise serimizin son bölümünde, modern ağların ayrılmaz bir parçası haline gelen kablosuz ağ güvenliğine odaklanıyoruz.

4. Kablosuz Ağ Güvenliği

Kablosuz ağ güvenliği, bir organizasyonun veya bireyin kablosuz ağlarını siber tehditlere karşı korumak için uyguladığı önlemler ve stratejileri ifade eder.

Kablosuz ağlar, fiziksel kablolar olmadan veri iletimi sağladıkları için, güvenlik açıklarına karşı daha hassas olabilirler. Bu nedenle, kablosuz ağların güvenli bir şekilde tasarlanması ve yönetilmesi kritik öneme sahiptir.

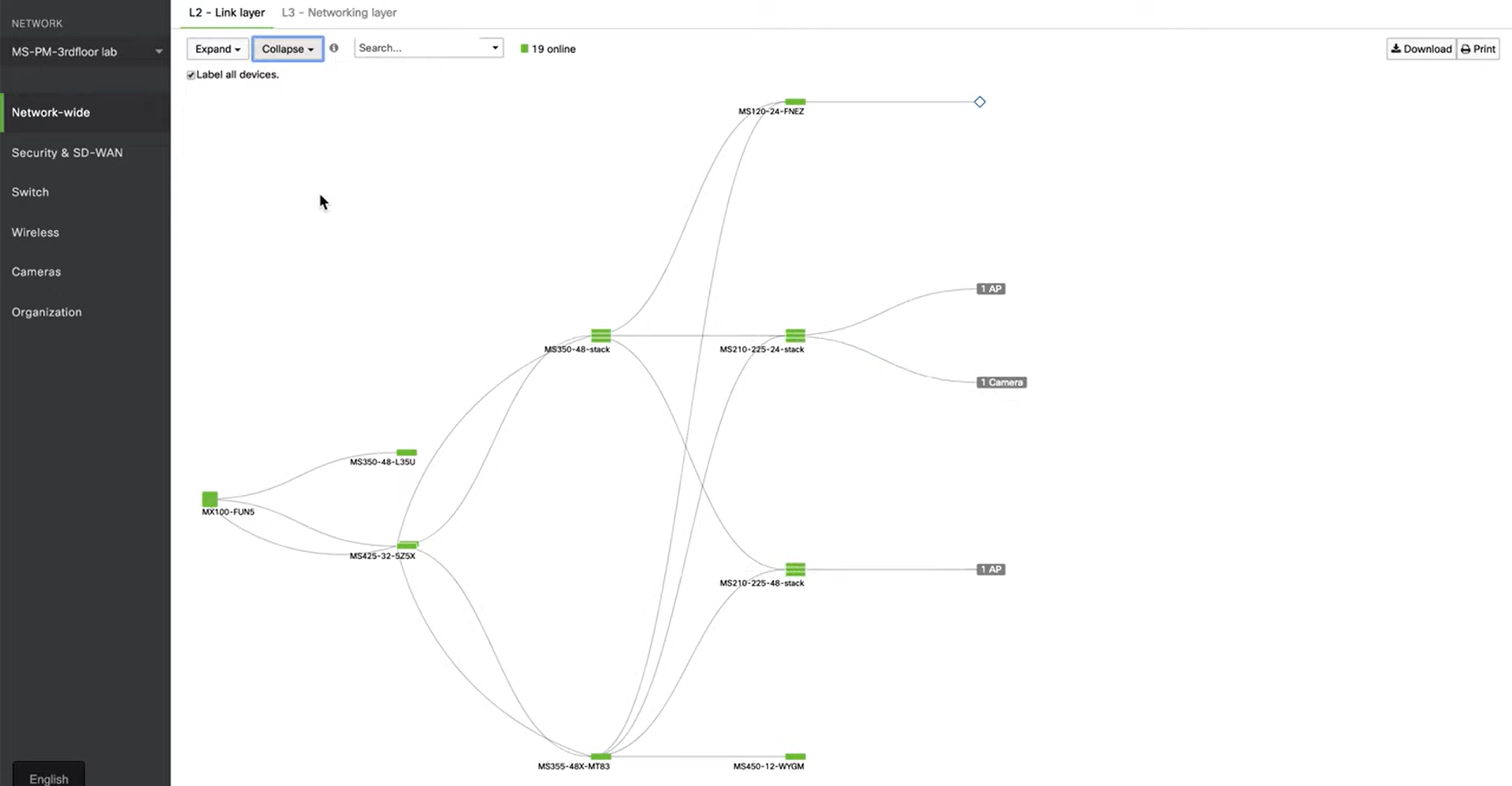

Görsel 1: Cisco Meraki ürününe ait bir kablosuz ağ topolojisi [1]

4.1. Güvenli Kablosuz Ağ Tasarımı

Kablosuz ağlar, fiziksel kablo bağlantısına gerek duymadan veri iletimi sağladıkları için bir yandan esneklik sunarken diğer yandan saldırı yüzeyini artırarak güvenlik risklerini artırır. Bu nedenle, kablosuz ağların tasarımı ve yönetimi, siber tehditlere karşı özel bir dikkat gerektirir.

4.1.1. Güvenli Kablosuz Ağ Tasarımı:

Güvenli bir kablosuz ağ, fiziksel ve mantıksal güvenlik önlemlerinin birleşimiyle oluşturulur. Doğru planlama, ağın hem performansını hem de güvenliğini artırır.

- Fiziksel Konumlandırma: Kablosuz erişim noktalarının (AP) stratejik yerleştirilmesi, sinyal sızıntısını ve dışarıdan müdahale riskini azaltır.

- Şifreleme ve Erişim Kontrolü: Güçlü şifreleme (örneğin, AES) ve erişim politikaları, yetkisiz kullanıcıları engeller.

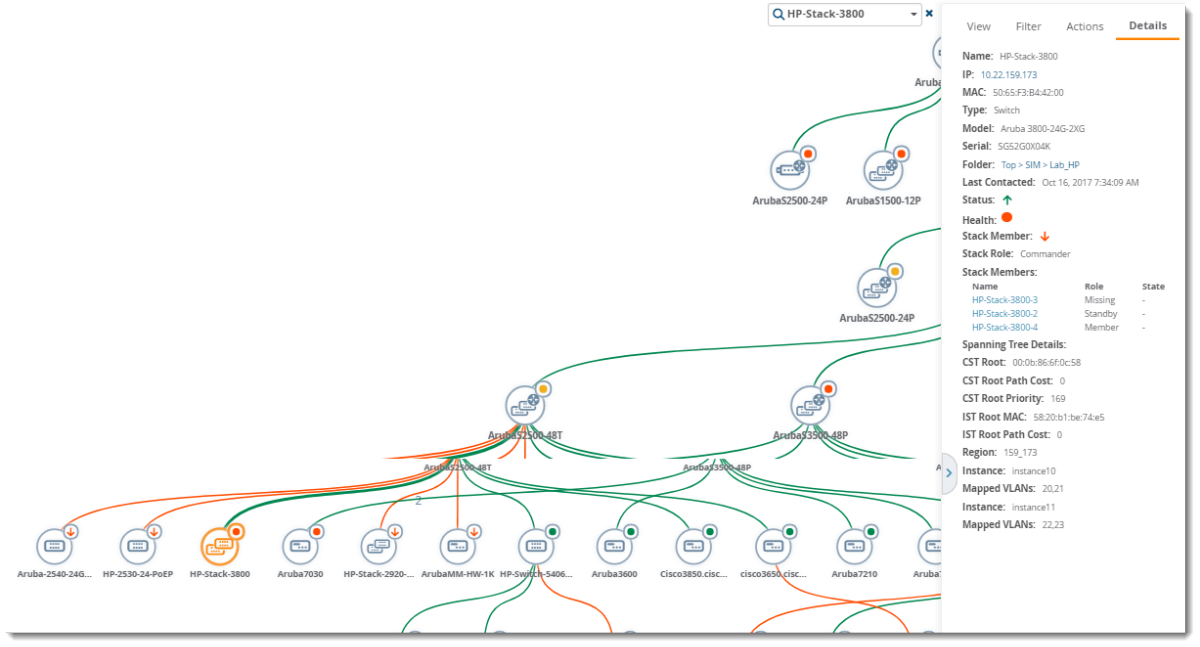

Örnek Senaryo 1: Bir hastane, Aruba Networks’ün HPE erişim noktalarını kullanarak güvenli bir kablosuz ağ tasarlar. Aruba ClearPass ile hasta verilerine yalnızca yetkili cihazların erişmesi sağlanır ve sinyal kapsama alanı bina içinde tutulur.

Görsel 2: Cisco Meraki ürününe ait bir kablosuz ağ topolojisi [2]

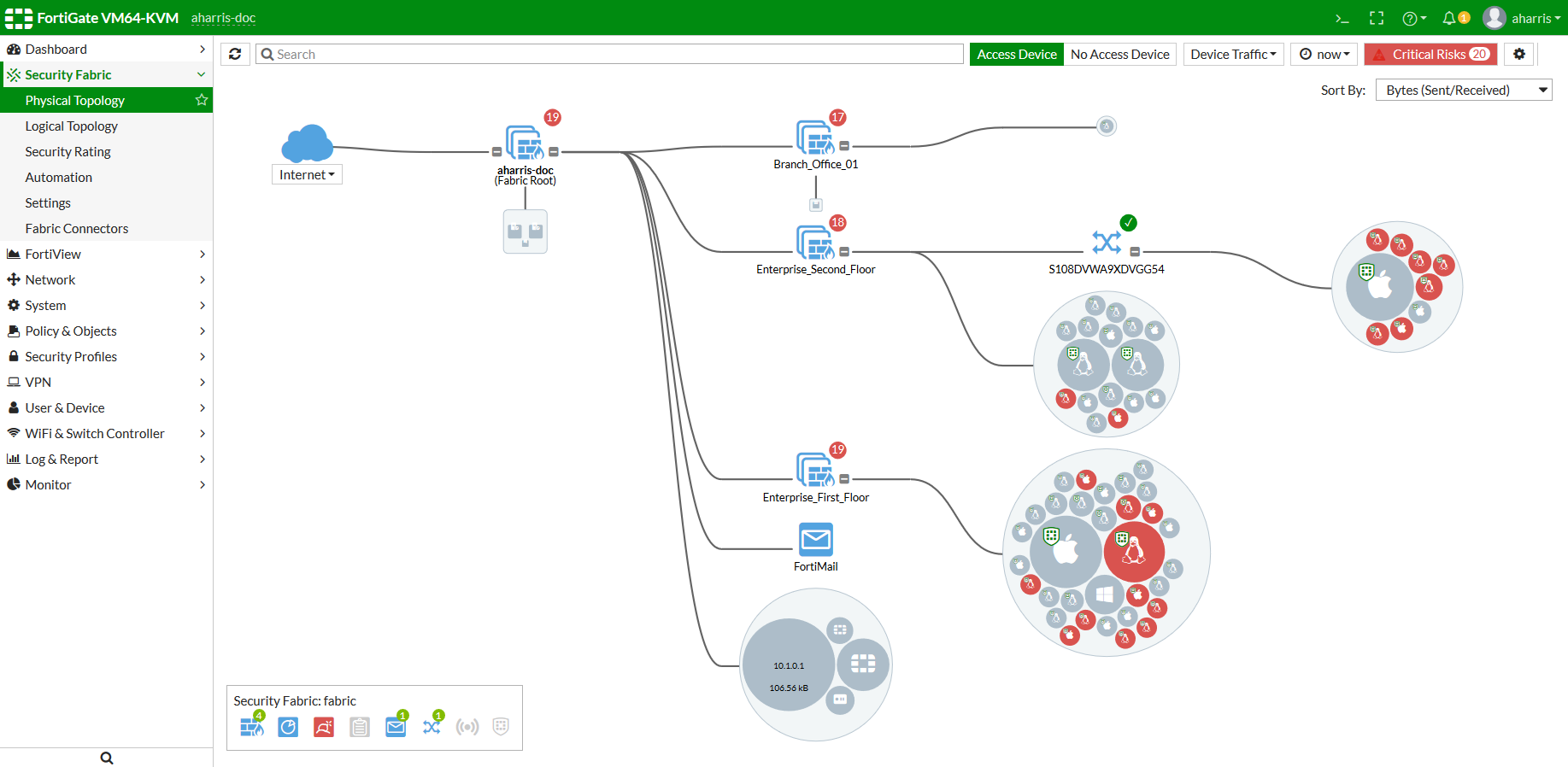

Örnek Senaryo 2: Bir otel zinciri, müşterilerine güvenli bir kablosuz ağ sunmak için Fortinet FortiAP erişim noktalarını otelin iç kısmına yerleştirerek hem sinyal yayılmasını kontrol altında tutar hem de dışarıdan müdahale riskini azaltır. FortiGate ile entegre edilen bu sistem, müşteri ağını şifreleyerek güvenli bir alışveriş deneyimi sunar.

Görsel 3: Fortigate üzerindeki fiziksel topoloji kısmında görülen ağa bağlı cihazlar [3]

4.2. WPA3 ve Diğer Güvenlik Protokolleri

Kablosuz ağ güvenliği protokolleri, zaman içinde gelişerek daha güçlü koruma mekanizmaları sunmuştur. İlk olarak WPA (Wi-Fi Protected Access), temel bir güvenlik standardı olarak ortaya çıkmış ve o dönemde kablosuz ağlar için önemli bir adım olmuştur. Ancak zamanla artan güvenlik ihtiyaçları, WPA2’nin geliştirilmesini gerektirmiştir. WPA2, AES şifreleme ile daha güvenilir bir koruma sağlayarak uzun yıllar boyunca yaygın bir standart haline gelmiştir ve hâlâ birçok ağda kullanılmaktadır[4].

Bu eski ancak köklü protokoller, günümüzde yerlerini en yeni standart olan WPA3’e bırakmaktadır. WPA3, özellikle daha güçlü şifreleme algoritmaları ve parola saldırılarına karşı dayanıklı kimlik doğrulama yöntemleriyle tasarlanmıştır; böylece ardıllarına nazaran daha güçlüdür[5].

4.3. Misafir Ağları ve BYOD (Bring Your Own Device) Güvenliği

4.3.1. Misafir Ağları:

Misafir ağları, dış kullanıcıların (misafirler, müşteriler vb.) organizasyonun ana ağına erişmeden internet kullanmalarını sağlar.

- Ağ İzolasyonu: Misafir ağı, ana ağdan fiziksel ve mantıksal olarak ayrılır. Bu, ana ağın güvenliğini korur.

- Erişim Kontrolü: Misafir ağları, misafirlerin yalnızca internete erişimini sağlar ve iç ağ kaynaklarına erişimlerini engeller.

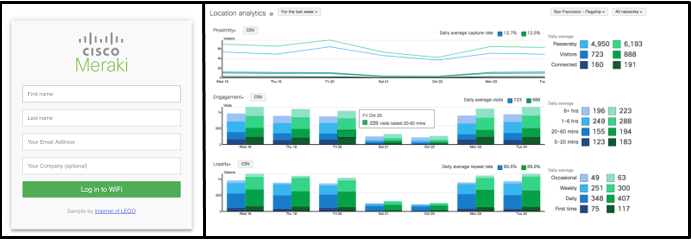

Örnek Senaryo: Günlük hayatta karşımıza çıkan Starbucks kahve zincirinden düşünebiliriz. Bu global firma, dünya genelindeki şubelerinde misafir ağlarını güvenli bir şekilde sunmak için Cisco Meraki MR serisi erişim noktalarını kullanır. VLAN ile ayrılmış bir misafir ağı oluşturularak müşteriler, hızlı ve güvenli bir internet bağlantısına erişir. Cisco Meraki’nin bulut tabanlı yönetim paneli sayesinde, misafir ağı yalnızca internet erişimiyle sınırlı tutulur ve Starbucks’ın iç sistemleri (örneğin, ödeme sistemleri veya çalışan cihazları) tamamen izole edilir. Ayrıca, kullanıcıların basit bir giriş ekranıyla ağa bağlanması sağlanarak hem güvenlik hem de kullanım kolaylığı bir arada sunulur.

Bu senaryo, Starbucks gibi büyük bir markanın misafir ağı uygulamasını gerçekçi ve pratik bir şekilde örnekliyor.

Görsel 4: Cisco Meraki Misafir Erişim portalı ve analitik bilgiler içeren örnek bir lokasyon [6]

4.3.2. BYOD (Bring Your Own Device):

BYOD politikaları, çalışanların kendi cihazlarını iş ağına bağlamasına izin verir. Bu, cihaz güvenliğini ve ağ erişim kontrolünü daha karmaşık hale getirebilir.

- Cihaz Yönetimi: Güvenlik yazılımları ve politikalarla cihazlar denetlenir.

- Erişim Kontrolü: Cihazların ağa sınırlı ve güvenli erişimi sağlanır.

Örnek Senaryo: Bir okul, öğrencilerin güvenli bir şekilde internete bağlanabilmesi için ayrı bir kablosuz ağ segmenti oluşturur. Bu segment, öğrenci cihazlarının yalnızca internet erişimine izin verir ve okulun ana ağı ile izole edilir. Aynı zamanda, BYOD cihazları için güvenlik politikaları uygulayarak, öğrenci ve öğretmenlerin cihazlarının güvenliğini sağlar.

Sonuç

Kablosuz ağ güvenliği, modern ağ tasarımının en dinamik ve kritik alanlarından biridir. Bu yazıda, güvenli kablosuz ağ tasarımından WPA3 gibi yenilikçi protokollere, misafir ağlarından BYOD politikalarına kadar geniş bir yelpazeyi ele aldık.

Serimiz boyunca, ağ güvenliğinin temel aşamalarını adım adım inceledik: ilk yazımızda tasarımın temellerini, ikincisinde izleme ve yönetim sistemlerini ve şimdi de kablosuz ağlarla tamamlayıcı bir kapanış yaptık. Bu üç bölüm, güvenli bir ağın nasıl inşa edileceği ve sürdürüleceği konusunda bütüncül bir rehber sunuyor. Teknolojinin hızla evrildiği bu çağda, ağ güvenliği her zamankinden daha fazla dikkat ve uzmanlık gerektiriyor; umarız bu seri, bu yolculukta size ilham verir ve rehberlik eder.

KAYNAKLAR

[1] https://www.youtube.com/watch?v=H1-EXmWj8Ds

[3] https://docs.fortinet.com/document/fortigate/6.2.16/cookbook/118429/topology

[5] https://www.wi-fi.org/discover-wi-fi/security

[6] https://developer.cisco.com/meraki/guides/location-services-solution-guide/

Leave a comment