- 3 Aralık 2024

- 0 Comments

- By bilsekai

Güvenli Ağ Tasarımı ve Uygulama Aşamaları

Daha önceki yazımızda ağ güvenliği mimarisine giriş yapıp, güvenli bir ağ yapısının temellerini atmıştık. Bu yazıda ise bu güvenli ağların tasarlanmasındaki uygulama süreçlerinden bahsedeceğiz.

1. Fiziksel ve Mantıksal Ağ Tasarımı

Ağ tasarımı, güvenliğin temel taşlarından biridir ve iki ana bileşene ayrılır:

- Fiziksel (Physical) ağ tasarımı

- Mantıksal (Logical) ağ tasarımı

Bu iki bileşen, bir organizasyonun ağ altyapısının nasıl yapılandırıldığını ve korunduğunu tanımlar. Ayrıca bir ağın bütünsel güvenliği, performansı ve yönetilebilirliği üzerinde doğrudan etkiye sahiptirler.

1.1. Fiziksel Ağ Bileşenleri ve Güvenliği

Fiziksel ağ tasarımı, bir ağın donanımsal bileşenlerini ve bu bileşenlerin güvenliğini kapsar. Başlıca fiziksel ağ bileşenleri:

- Sunucular (Servers): Verilerin depolandığı ve işlemlerin gerçekleştirildiği merkezi sistemlerdir. Sunucular, ağın en kritik bileşenlerinden biridir, çünkü tüm ağdaki işlemler ve veri yönetimi bu sistemler üzerinde yürütülür. Bu nedenle, sunucuların güvenliği sağlanmadığında, tüm ağın güvenliği tehlikeye girebilir.

- Yönlendiriciler (Routers): Ağlar arasında veri paketlerini yönlendiren cihazlardır. Yönlendiriciler, verilerin doğru hedefe ulaşmasını sağlayarak ağlar arasında iletişim kurulmasını mümkün kılar. Yönlendiricilerin fiziksel güvenliği, hem veri akışının sürekliliği hem de verilerin doğru bir şekilde yönlendirilmesi açısından önemlidir.

- Anahtarlar (Switches): Aynı ağ içerisindeki cihazlar arasında veri trafiğini yöneten cihazlardır. Anahtarlar, ağ segmentlerini birbirine bağlar ve cihazların birbiriyle iletişim kurmasını sağlar. Anahtarların düzgün çalışması, ağ içi trafiğin güvenli ve etkin bir şekilde yönetilmesi açısından kritik öneme sahiptir.

- Kablolama: Veri iletimini sağlayan fiber optik, bakır kablolar ve diğer iletim ortamlarını içerir. Kablolama, ağın fiziksel altyapısının omurgasıdır ve verilerin fiziksel olarak bir noktadan diğerine iletilmesini sağlar. Kabloların fiziksel olarak güvenli ve hasarsız olması, veri iletiminin güvenliğini doğrudan etkiler.

- Veri Merkezleri: Ağ bileşenlerinin ve sunucuların barındırıldığı tesislerdir. Veri merkezleri, yüksek güvenlik önlemleriyle donatılmış olmalıdır, çünkü ağın merkezi bileşenleri burada yer alır. Biyometrik erişim kontrolleri, güvenlik kameraları ve yangın söndürme sistemleri gibi önlemler, veri merkezlerinin fiziksel güvenliğini sağlamak için gereklidir.

- Ağ Bağlantı Noktaları ve Prizleri: Cihazların ağa fiziksel olarak bağlanmasını sağlayan arabirimlerdir. Bu noktalar, ağ bağlantısının güvenli ve kesintisiz olmasını sağlamak için düzenli olarak denetlenmeli ve gerektiğinde güvenlik önlemleriyle korunmalıdır.

- Güç Kaynakları ve Yedekleme Sistemleri: Kesintisiz güç sağlamak için kullanılan sistemlerdir. Güç kaynakları ve yedekleme sistemleri, ağın sürekli çalışmasını sağlar ve elektrik kesintileri gibi durumlarda veri kaybını önler. Özellikle kritik ağ bileşenlerinin bağlı olduğu bu sistemler, ağın iş sürekliliği açısından hayati önem taşır.

Fiziksel güvenlik önlemleri ise, bu bileşenlerin fiziksel hasarlara, hırsızlığa veya yetkisiz erişimlere karşı korunmasını sağlar.

- Biyometrik Erişim Kontrolleri

- Güvenlik Kameraları

- Giriş ve Çıkış Denetimleri

- Yangın Söndürme ve Acil Durum Sistemleri

- Çevresel İzleme

Örneğin, bir veri merkezi, fiziksel güvenlik önlemleri olarak biyometrik erişim kontrolleri ve güvenlik kameraları kullanır. Bu örnekte, veri merkezine yalnızca yetkili kişilerin erişebilmesi için biyometrik tarayıcılar (örneğin, parmak izi okuyucular) kullanılır. Güvenlik kameraları da izinsiz girişleri önlemek ve herhangi bir güvenlik ihlalini tespit etmek için sürekli izleme sağlar. Bu, veri merkezindeki kritik donanımın korunması açısından hayati öneme sahiptir.

Ayrıca bir ağın fiziksel topolojisi de, fiziksel tasarım sürecinin bir parçasıdır.

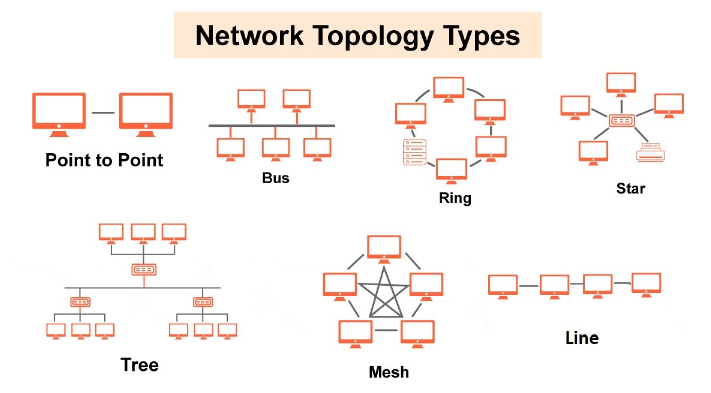

Görsel 1: Ağ Topolojileri [1]

Modern ağlar genellikle bu temel topolojilerden bir veya birkaçını entegre eder, genellikle aşağıdaki özellikleri içerir:

- Karmaşık Hybrid Yapılar: Modern ağlar, birçok topolojiyi bir arada kullanarak büyük ölçekli ve karmaşık yapılar oluşturur. Örneğin, bir ofiste hem yıldız topolojisi (anahtarlar ve yönlendiricilerle) hem de ağaç topolojisi (departmanlar arasında) görülebilir.

- Sanallaştırma ve Bulut Entegrasyonu: Fiziksel topolojiler sanallaştırma çözümleri ve bulut hizmetleri ile entegre edilir. Bu, sanal ağ topolojilerinin (örneğin, sanal LAN’lar) fiziksel topolojilerle nasıl etkileşimde bulunduğunu ve genişletildiğini gösterir.

- Yük Dengeleme ve Yedeklilik: Modern ağlar, yüksek erişilebilirlik ve performans sağlamak için yük dengeleme ve yedeklilik çözümleri içerir. Bu, bir ağ bileşeninin arızalanması durumunda ağın kesintisiz çalışmasını sağlar.

- Güvenlik Katmanları: Modern ağlar, çeşitli güvenlik önlemleri (firewall’lar, IDS/IPS sistemleri) ve erişim kontrol çözümleri içerir. Bu, ağın her seviyesinde güvenlik sağlamayı hedefler.

- Bulut ve Veri Merkezi Entegrasyonu: Modern ağlar, veri merkezleri ve bulut ortamlarıyla entegre olur, bu da topolojilerin daha esnek ve dinamik hale gelmesini sağlar.

1.2. Mantıksal Ağ Yapısı ve Segmentasyon Stratejileri

Mantıksal ağ tasarımı, fiziksel ağ bileşenlerinin üzerinde çalışan sanal ağ bileşenlerini ve topolojilerini ifade eder. Mantıksal ağ tasarımı, ağın daha verimli, güvenli ve yönetilebilir hale getirilmesi için kritik bir adımdır. Bu tasarım, genellikle ağ segmentasyonu stratejilerini içerir.

1.2.1. Ağ Segmentasyonu

Ağ segmentasyonu, ağı daha küçük, izole edilmiş bölümlere ayırma işlemidir. Bu bölümler, genellikle belirli kullanıcı grupları, işlevler veya veri türleri arasında veri trafiğinin ayrılması amacıyla kullanılır. Segmentasyon, güvenlik risklerini minimize eder ve ağ performansını artırır.

Başlıca segmentasyon türleri:

- VLAN (Virtual Local Area Network): VLAN’lar, bir fiziksel ağ üzerinde birden fazla mantıksal ağ oluşturmak için kullanılır. Bu sayede, aynı fiziksel ağ üzerinde farklı kullanıcı grupları arasında izolasyon sağlanabilir. Örneğin, bir üniversite kampüsünde öğrenci ve personel ağları VLAN’lar kullanılarak birbirinden ayrılabilir.

- Subnetting (Alt Ağlara Bölme): Bir IP adres bloğunu, daha küçük parçalara bölme işlemidir. Subnetting, IP adreslerinin daha verimli kullanılmasını sağlar ve ağ trafiğini yönetmeyi kolaylaştırır. Ayrıca, güvenlik duvarları ile birlikte kullanıldığında, belirli alt ağlara yalnızca belirli cihazların erişimini kısıtlamak mümkündür.

- DMZ (Demilitarized Zone): DMZ, internet ile iç ağ arasındaki bir ara bölgedir. DMZ’de yer alan sunucular, hem iç ağdan hem de dış ağdan gelen trafiği alabilir, ancak iç ağa erişim sınırlıdır. Bu strateji, özellikle web sunucuları gibi internetten erişilebilir hizmetler sunan sistemlerin güvenliğini artırmak için kullanılır.

Segmentasyonun avantajlarından bahsetmek gerekirse:

- Güvenlik: Ağ segmentasyonu, saldırı yüzeyini küçültür. Bir segment ihlal edilse bile, diğer segmentler bu ihlalden etkilenmez. Bu, özellikle kritik verilerin korunması ve hassas sistemlerin izole edilmesi açısından önemlidir.

- Performans: Ağ trafiğini segmentlere ayırmak, trafiği daha iyi yönetmeyi ve ağ performansını optimize etmeyi sağlar. Örneğin, yüksek bant genişliği gerektiren uygulamalar ayrı bir segmentte tutulabilir.

- Yönetilebilirlik: Segmentasyon, ağın yönetimini daha kolay hale getirir. Farklı kullanıcı grupları ve sistemler arasında yetkilendirme ve erişim politikaları daha etkili bir şekilde uygulanabilir.

1.2.2. Segmentasyon Stratejileri

Segmentasyon sağlanırken birkaç farklı strateji izlenebilir:

- İşlev Bazlı Segmentasyon: Bu stratejide, ağ segmentleri işlevsel bölümlere ayrılır. Örneğin, bir şirketin muhasebe, satış ve BT departmanları ayrı ağ segmentlerinde çalışabilir. Bu, her bir departmanın farklı güvenlik ve erişim gereksinimlerine sahip olmasını sağlar.

- Kullanıcı Bazlı Segmentasyon: Kullanıcı gruplarına göre segmentasyon yaparak, örneğin çalışanlar, yükleniciler ve misafirler için farklı segmentler oluşturabilirsiniz. Bu, her bir kullanıcı grubunun yalnızca kendisine tanımlanmış kaynaklara erişmesini sağlar.

- Veri Türü Bazlı Segmentasyon: Hassas verileri diğer verilerden ayırarak güvenliği artırabilirsiniz. Örneğin, müşteri verileri ayrı bir segmentte tutulabilir, bu sayede bu verilere yalnızca yetkili kullanıcılar erişebilir.

Bu stratejiler ve yapılar, mantıksal ağ tasarımında güvenliğin sağlanmasına yardımcı olur ve ağın genel güvenlik duruşunu güçlendirir. Bu sayede, hem dış saldırılara hem de iç tehditlere karşı daha dayanıklı bir ağ yapısı oluşturulabilir.

2. Güvenlik Cihazlarının Entegrasyonu

Ağ güvenliğinin sağlanması için kullanılan çeşitli güvenlik cihazlarının etkili bir şekilde entegre edilmesi, ağın hem iç hem de dış tehditlere karşı korunması açısından kritik öneme sahiptir. Bu başlık altında, ağ bileşenlerinin güvenli tasarımı, güvenlik duvarları ve IDS/IPS entegrasyonu, VPN ağ geçitleri ve uzak erişim güvenliği ile NAC (Network Access Control) çözümleri ele alınmaktadır.

2.1. Ağ Bileşenlerinin Güvenli Tasarımı

Ağ bileşenlerinin güvenli tasarımı, ağ mimarisinin baştan sona güvenli olacak şekilde yapılandırılmasını (konfigürasyon) içerir. Bu tasarım sürecinde, ağın fiziksel ve mantıksal bileşenleri güvenlik açısından gözden geçirilir ve potansiyel tehditlere karşı koruyucu önlemler alınır.

- Risk Değerlendirmesi: Güvenli tasarımın ilk adımı, ağ bileşenleri üzerindeki potansiyel risklerin değerlendirilmesidir. Bu değerlendirme, olası saldırı vektörlerinin ve zayıf noktaların belirlenmesini sağlar.

- Güvenlik Katmanları: Ağ bileşenlerinin güvenliği, birden fazla güvenlik katmanı kullanılarak sağlanmalıdır. Bu katmanlar, fiziksel güvenlikten yazılım güvenliğine kadar çeşitli önlemleri içerir.

- Yedeklilik ve Kesintisiz Hizmet: Güvenli tasarımın bir parçası olarak, ağ bileşenlerinin yedekli yapıda olması sağlanmalıdır. Bu, olası bir arıza durumunda ağ hizmetlerinin kesintisiz devam etmesini garantiler.

Bu hususlar büyük ölçüde sağlandıktan sonra artık cihazların yapılandırılması ve konumlandırılmasına geçilebilir. Çünkü bir ağda router, switch ve firewall gibi cihazların yapılandırılması ve konumlandırılması, ağın güvenliği, performansı ve yönetilebilirliği açısından kritik öneme sahiptir.

Görsel 2: Bilinen donanım üreticileri [2]

2.1.1. Router Konfigürasyonu ve Konumlandırılması

Konfigürasyon noktasında bilinmesi gereken hususlar:

- IP Adresleme: Router, ağ segmentleri arasında veri iletimini sağlamak için uygun IP adresleme yapmalıdır. Her bir yönlendirme arayüzü için benzersiz IP adresleri belirlenmelidir.

- Yönlendirme Protokolleri: Statik yönlendirme veya dinamik yönlendirme protokolleri (RIP, OSPF, EIGRP) yapılandırılmalıdır. Dinamik yönlendirme protokolleri, ağda otomatik olarak en iyi yolları öğrenir ve yönlendirir.

- NAT (Network Address Translation): İç ağdaki özel IP adreslerini dış dünyadan gelen IP adreslerine dönüştürmek için NAT konfigüre edilmelidir.

- VPN (Virtual Private Network): Uzak erişim ve “site-to-site” bağlantılar için VPN yapılandırması yapılmalıdır.

Konumlandırma noktasında bilinmesi gereken hususlar:

- Ağ Sınırı: Router genellikle bir ağın sınırında, genellikle iç ağ ile dış ağ (İnternet) arasındaki geçiş noktası olarak yerleştirilir. Bu durumda, router’ın dış arayüzü ISP ile doğrudan bağlantı kurarken, iç arayüzü yerel ağ cihazlarına IP atar.

- Yönlendirme ve Erişim: Router’lar, genellikle ağın ana segmentleri arasında bağlantı sağlamak ve trafiği yönlendirmek için kullanılır.

2.1.2. Switch Konfigürasyonu ve Konumlandırılması

Konfigürasyon noktasında bilinmesi gereken hususlar:

- VLAN (Virtual Local Area Network): Switch üzerinde VLAN’lar oluşturulmalıdır. Bu, ağın segmentlere ayrılmasını ve farklı işlevsel veya kullanıcı gruplarının ayrılmasını sağlar. Örneğin, bir şirket, farklı departmanlar için VLAN’lar oluşturabilir: Muhasebe için VLAN 10 ve IT için VLAN 20 vs.

- Port Konfigürasyonu: Portlar, hangi VLAN’a ait olacak şekilde yapılandırılmalıdır. Port güvenliği ayarları (örneğin, port güvenlik politikaları) uygulanmalıdır. Bunlar, access, trunk modu vs.

- STP (Spanning Tree Protocol): Ağdaki döngüleri önlemek ve ağ performansını artırmak için kullanılan bir protokoldür. Bu switchler üzerinde doğru şekilde etkinleştirilmelidir.

- QoS (Quality of Service): Trafik yönetimi ve önceliklendirme için QoS ayarları yapılmalıdır.

Konumlandırma noktasında bilinmesi gereken hususlar:

- Ağ Segmentleri: Switch’ler genellikle yerel ağ içindeki cihazları bağlamak için kullanılır ve farklı VLAN’lara hizmet eden segmentlerde konumlandırılır.

- Anahtar Yeri: Switch’ler, genellikle departmanlar veya ofisler gibi belirli ağ segmentlerinde bulunur.

2.1.3. Firewall Konfigürasyonu ve Konumlandırılması

Güvenlik duvarları (firewall), ağın giriş ve çıkış noktalarında yer alarak, belirli güvenlik politikalarına uygun olmayan trafiği engeller. Bu, yetkisiz erişimleri ve saldırıları önlemeye yardımcı olur. Bu yüzden de konfigürasyonu son derece önemli olan bir cihazdır. Konfigürasyonu noktasında bilinmesi gereken hususlar:

- Güvenlik Politikaları: İç ve dış ağ arasında trafiği denetleyen güvenlik kuralları oluşturulmalıdır. İzin verilen ve engellenen trafik türleri belirlenmelidir.

- Kimlik Doğrulama ve Yetkilendirme: Yetkili kullanıcıların veya cihazların erişimi için kimlik doğrulama ve izinler yapılandırılmalıdır. (VPN, LDAP, Radius vs.)

- İzleme ve Loglama: Firewall üzerinde trafiği izleme ve loglama (günlük kaydı) özellikleri etkinleştirilmelidir. Bu, anormal etkinliklerin tespit edilmesini sağlar.

- Segmentasyon: Burada VLAN gibi bilinen segmentasyonların aksine portlar ya da ağlar spesifik “zone” lara yani bölgelere ayrılabilmektedir. Bu da daha gelişmiş izolasyon, izleme, politika uygulama kolaylığı sağlar. Örneğin; dahili (internal), external, database, application zone vs.

Tüm bu sağladığı faydaların yanınla konumladırılması yapılırken dikkat edilmesi gerekenler:

- Ağ Sınırı: Firewall, genellikle iç ağ ile dış ağ (İnternet) arasındaki geçiş noktası olarak konumlandırılır. Böylece tüm dışa ve içe yönelik trafik, güvenlik duvarı tarafından denetlenir.

- Segmentler Arasında: Firewall, veri merkezleri ile ofis ağı arasına yerleştirilebilir. Bu sayede veri merkezinin içeriği ile ofis ağının trafiği arasında güvenli bir denetim sağlar.

2.1.4. Genel Konumlandırma ve Entegrasyon

Tüm bunların ışığında bu 3 temel bileşenin entegresyonu sağlanırken aşağıdaki hususlar göz önünde bulundurulmalıdır:

- Router ile Firewall Arası: Firewall, genellikle router’dan sonra yerleştirilir. Bu, router’ın yönlendirdiği trafiğin, güvenlik duvarı tarafından denetlenmesini sağlar.

- Switch ile Firewall Arası: Switch’ler, genellikle güvenlik duvarından sonra, ağın iç kısmında bulunur. Bu, trafiğin iç ağ segmentlerine yönlendirilmesini ve izlenmesini sağlar.

- Zonlar ve Segmentasyon: Güvenlik duvarı, ağın farklı bölgelerini (örneğin, DMZ, iç ağ, dış ağ) koruyacak şekilde yapılandırılır. Switch’ler ise, bu bölgeler arasında veri iletimini ve VLAN’ların ayrılmasını sağlar.

Bu konfigürasyon ve konumlandırma örnekleri, ağın güvenliğini, performansını ve yönetilebilirliğini artırmak için önemlidir. Her bir cihazın doğru şekilde yapılandırılması ve yerleştirilmesi, ağın genel güvenliğini ve verimliliğini sağlamada kritik bir rol oynar.

2.2. Ağ içindeki Diğer Bileşenlerin Entegrasyonu

2.2.1. IDS/IPS Sistemleri

Bu sistemler olağan dışı aktiviteleri tespit etmek için elzemdir

- IDS (Intrusion Detection System): Ağda gerçekleşen olağandışı aktiviteleri izleyip raporlayan bir güvenlik sistemidir. IDS, şüpheli etkinlikleri tespit ederek yöneticilere bildirimde bulunur. Ancak, IDS sistemi yalnızca tespit eder ve raporlar, herhangi bir önlem almaz. Örneğin, bir e-ticaret sitesinde, IDS sistemi, alışveriş sepetlerine yönelik olağandışı SQL sorgularını tespit ederek bu aktiviteleri güvenlik ekibine bildirir.

- IPS (Intrusion Prevention System): IDS’in bir adım ötesindedir. Hem tespit eder hem de otomatik olarak önlemler alarak ağdaki tehditleri engeller. Bu önlemler, trafik engelleme, veri akışını kesme veya belirli IP adreslerini karantinaya alma gibi olabilir. Örneğin, bir finans kuruluşu, IPS sistemini kullanarak şüpheli trafik akışlarını otomatik olarak engeller ve belirli IP adreslerini geçici olarak bloklar.

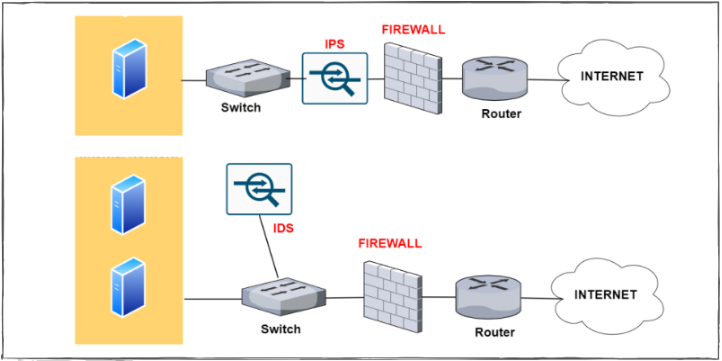

Görsel 3: IPS/IDS Topoloji Örneği [3]

2.2.2. VPN (Virtual Private Network) Ağ Geçitleri

VPN (Sanal Özel Ağ) Ağ Geçidi, uzak kullanıcılar ve merkezi ağ arasında şifreli bir bağlantı kurarak verilerin güvenli bir şekilde iletilmesini sağlar. Örneğin;

- Uzak Çalışanlar: Bir teknoloji şirketi, çalışanlarının evden veya mobil cihazlardan güvenli bir şekilde şirket ağına bağlanabilmesi için VPN ağ geçidi kullanır.

- Şubeler: Bir perakende zinciri, farklı şehirlerdeki mağazalarının merkezi sistemlere güvenli bir şekilde bağlanabilmesi için VPN kullanır.

2.2.3. NAC (Network Access Control) Çözümleri

NAC (Ağ Erişim Kontrolü), ağa bağlanan cihazların ve kullanıcıların kimlik doğrulamasını yapar ve güvenlik politikasına uygunluğunu denetler. NAC, ağ güvenliğini artırmak için cihazların ve kullanıcıların erişim haklarını yönetir. Örneğin;

- Kurumsal Cihazlar: Bir bankada, NAC sistemi yalnızca güvenli yapılandırılmış kurumsal cihazların ağa bağlanmasına izin verir.

- Misafir Cihazlar: Bir üniversitede, NAC sistemi, misafir öğrenciler ve ziyaretçiler için ayrı bir misafir ağı oluşturur ve bu cihazların ana ağa erişimini kısıtlar.

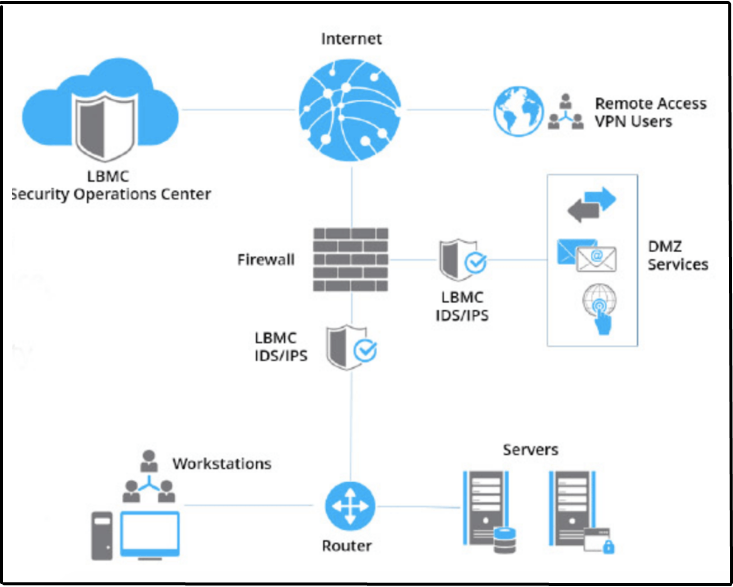

2.2.4. Genel Konumlandırma ve Entegrasyon Yaklaşımı

- Ağ Sınırları: IDS/IPS ve VPN ağ geçitleri, genellikle ağ sınırlarında veya ağın dış noktalarında yer alır. Bu, dış tehditlere karşı korunma sağlar ve uzak erişim trafiğini yönetir.

- Ağın İçinde: NAC sistemleri, ağın içinde, özellikle ağ erişim noktalarında (switch’ler gibi) yer alır. Bu, ağ içinde cihazların ve kullanıcıların yönetimini sağlar.

- Entegrasyon: Tüm bu bileşenler, ağın farklı noktalarındaki güvenlik katmanlarını oluşturur ve entegrasyonları, ağ güvenliğinin kapsamlı bir şekilde sağlanmasına yardımcı olur. Örneğin, VPN ağ geçitleri ile NAC sistemleri entegre edilerek, yalnızca güvenli cihazların VPN üzerinden ağa bağlanmasına izin verilebilir. Ayrıca, IDS/IPS sistemleri ile firewall’lar arasındaki entegrasyon, şüpheli aktivitelerin hızlı bir şekilde engellenmesini sağlar.

Görsel 4: Ağ Topolojisi Örneği [4]

Bu açıklamalar ve örnekler, ağ içindeki güvenlik bileşenlerinin nasıl entegre edileceği ve konumlandırılacağı konusunda kapsamlı bir anlayış sağlar.

Sonuç

Bu yazıda, güvenli ağ tasarımının fiziksel ve mantıksal bileşenlerinden, ağ segmentasyonu stratejilerinden ve güvenlik cihazlarının entegrasyonundan bahsedilmiştir. Güvenli bir ağ tasarımı, organizasyonların siber tehditlere karşı dayanıklılığını artırmak ve veri güvenliğini sağlamak için kritik bir adımdır. Fiziksel bileşenlerin güvenliğinden mantıksal segmentasyona kadar her aşama, ağın genel güvenlik mimarisini güçlendirmekte önemli bir rol oynamaktadır. Ayrıca, güvenlik cihazlarının doğru konumlandırılması ve entegrasyonu, ağın performansını artırırken, tehditlere karşı etkin koruma sağlar.

Bir sonraki bölümde, ağ güvenliğinin diğer pratik uygulamalarına odaklanacak; ağ izleme ve merkezi yönetim sistemleri ve kablosuz ağların güvenliği gibi kritik konuları derinlemesine inceleyeceğiz. Bunlarla birlikte güvenli ağ tasarımının uygulama aşamalarını bitirmiş olacağız.

KAYNAKLAR

[1] https://www.marketsandmarkets.com/Market-Reports/next-generation-firewall-ngfw-market-32240698.html

[2] https://www.linkedin.com/pulse/network-topology-types-sudhakara-rao-mogadla/

[3] https://medium.com/networks-security/ids-ips-94436741afe

Leave a comment