- 30 Eylül 2024

- 0 Comments

- By bilsekai

1. Ağ Güvenliği Mimarisi Nedir?

Ağ güvenliği mimarisi, bir organizasyonun bilgi ve iletişim ağlarının korunmasını sağlamak amacıyla geliştirilen stratejik bir yapı ve yönetim planıdır. Bu mimari, bir ağın güvenlik gereksinimlerini karşılarken, aynı zamanda operasyonel ihtiyaçları da gözetir. İyi tasarlanmış bir ağ güvenliği mimarisi; farklı tehdit vektörlerini analiz etmeyi, olası zafiyetleri belirlemeyi ve bu tehditlere karşı çok katmanlı bir savunma sistemi oluşturmayı sağlar.

Ayrıca ağ güvenliği mimarisi, bilgi güvenliği, operasyonel güvenlik ve kullanıcı güvenliğini entegre eden bir yaklaşım sunar. Bunun önemi, günümüzün dijital ortamında giderek artan siber saldırılar, veri ihlalleri ve fidye yazılımları gibi tehditlerin varlığı ile daha da belirgin hale gelir. Özellikle dijital çağda, bir veri ihlalinin ortalama maliyetinin 4,88 milyon dolar olduğu düşünüldüğünde, ağ güvenliğinin önemi yadsınamaz[1]. Bu sorunların önüne geçmek için güçlü bir ağ güvenliği mimarisi oluşturularak bir organizasyonun kritik verilerini ve iş süreçlerini koruyarak, mali kayıplarını ve itibar zedelenmesi önlenebilir.

1.1 Ağ Güvenliği Mimarisi ile İlgili Temel Kavramlar:

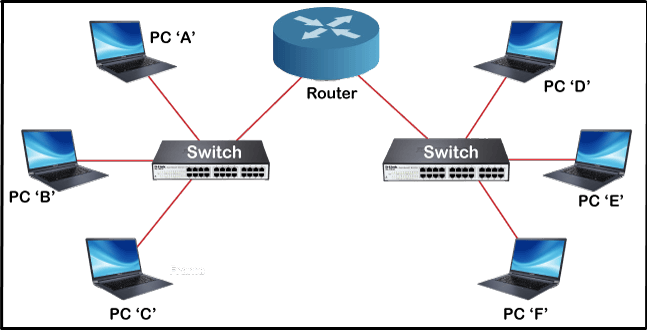

- Ağ Topolojisi (Network Topology): Bir ağın fiziksel ve mantıksal düzenini ifade eder. Ağdaki cihazların nasıl konumlandığını ve birbirleriyle nasıl iletişim kurduğunu tanımlar. Örneğin; yıldız(star), halka(ring) ve mesh topolojisi.

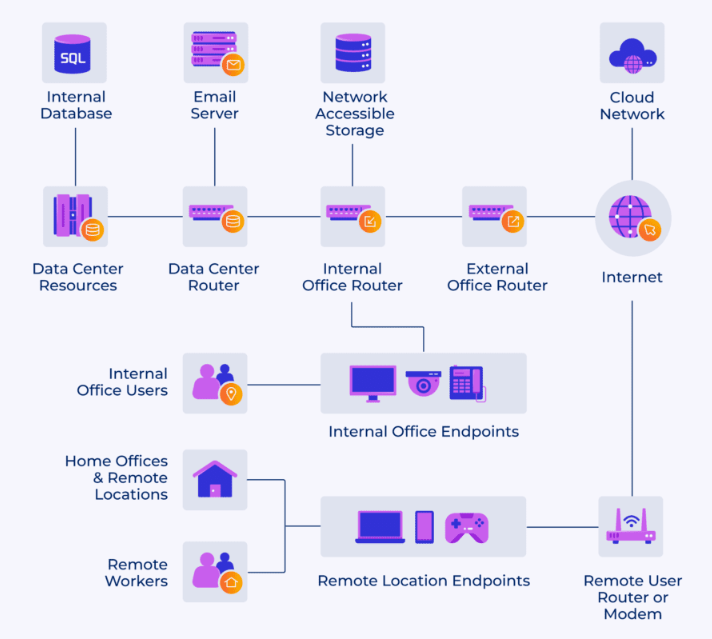

Görsel 1: Örnek bir Modern Ağ[2]

Görsel 1: Örnek bir Modern Ağ[2]

- Katmanlı Ağ Modeli (Layered Network Model): Ağ mimarisi genellikle katmanlı bir yapıda tasarlanır. Her katman, belirli bir işlevi yerine getirir ve diğer katmanlarla etkileşim halinde çalışır. En yaygın model OSI (Open Systems Interconnection) ve TCP/IP modelidir.

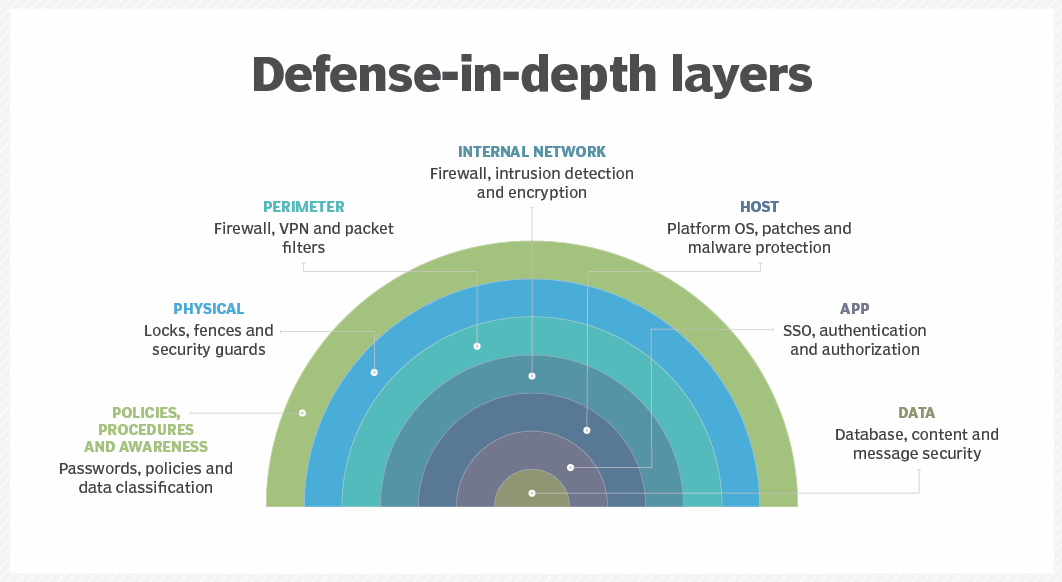

Görsel 2: OSI ve TCP/IP Modelleri[3]

- Ağ Protokolleri (Network Protocols): Ağdaki cihazların iletişim kurarken uyması gereken kurallar dizisidir. Bu protokoller, veri iletimi, hata kontrolü, adresleme gibi işlemleri tanımlar. Örneğin; TCP, UDP, IP, HTTP/S, DNS, ve DHCP yaygın kullanılan protokollerdir.

- Yönlendirme ve Anahtarlama (Routing and Switching): Yönlendirme, verilerin bir ağdan diğerine nasıl iletileceğini belirleyen süreçtir. Yönlendiriciler (routers) bu işlevi yerine getirir. Anahtarlama ise verilerin bir ağ içindeki cihazlar arasında nasıl iletileceğini belirleyen süreçtir. Anahtarlar (switches) bu işlevi yerine getirir.

Görsel 3: Bir Yönlendirici ve Anahtarın şematik gösterimi[4]

- Ağ Segmentasyonu (Network Segmentation): Bir ağın farklı bölümlerinin izole edilmesi işlemidir. Bu, güvenliği artırmak ve ağ trafiğini daha etkili yönetmek amacıyla yapılır. Örneğin; VLAN (Virtual Local Area Network) kullanımı, ağ segmentasyonuna bir örnektir. VLAN’lar, fiziksel olarak aynı ağda bulunan cihazları mantıksal olarak ayırır.

- Ağ Erişim Denetimi (Network Access Control): Bir ağa kimlerin ve hangi cihazların erişim izni olduğunu belirler. Bu, yetkisiz erişimlerin engellenmesi için kritik bir güvenlik katmanıdır. Örnek olarak 802.1X protokolü, MAC adres filtrelemesi, RADIUS sunucuları verilebilir.

- Yedeklilik ve Hata Toleransı (Redundancy and Fault Tolerance): Yedeklilik, ağın herhangi bir kısmında meydana gelen arızaların operasyonları aksatmasını önlemek için tasarlanmış yapılandırmaları içerir. Hata toleransı ise sistemin bir hata durumunda çalışmaya devam etmesini sağlar. Örnek olarak, yedekli ağ yapıları, failover sistemleri, RAID konfigürasyonları verilebilir.

- Savunma Katmanları (Defense Layers): Farklı güvenlik önlemlerinin ardışık ve birleştirici bir şekilde uygulanmasını ifade eder. Bu katmanlar, fiziksel güvenlik, ağ sınır güvenliği, veri güvenliği, uygulama güvenliği ve son kullanıcı güvenliği gibi çeşitli düzeyleri kapsar. Her bir katman, ağın belirli bir yönünü korur ve diğer katmanlarla birlikte çalışarak genel güvenliği artırır.

- Risk Yönetimi ve Analizi: Ağ güvenliği mimarisi, potansiyel tehditlerin ve zafiyetlerin sürekli olarak değerlendirilmesini ve izlenmesini gerektirir. Risk yönetimi, bir ağın maruz kalabileceği tehditleri belirlemek, bu tehditlerin olasılığını ve etkisini değerlendirmek ve bu risklere karşı uygun önlemleri almak için kullanılır.

- Uyumluluk ve Yasal Düzenlemeler: Birçok sektör, müşteri verilerinin korunması ve gizliliği ile ilgili katı yasal düzenlemelere tabidir. Örneğin, ülkemizde KVKK, dünyada ISO 27000 serileri, sağlık sektöründe HIPAA uyumluluğu, finans sektöründe PCI DSS gibi standartlar vardır. Ağ güvenliği mimarisi, bu yasal gereksinimlere uyumlu olmalıdır.

Bunların ışığında sektör bazında örnekler vermek gerekirse:

- Bankalar: Bankalar, müşteri verilerinin korunması için kapsamlı bir ağ güvenliği mimarisi uygular. Bu mimari, müşteri hesap bilgilerini, finansal verileri ve işlem kayıtlarını korumak için çok katmanlı güvenlik önlemleri (örneğin, şifreleme, erişim kontrolü, izinsiz giriş tespit sistemleri) içerir. Aynı zamanda, düzenli güvenlik taramaları ve denetimlerle sistemin güvenlik durumu sürekli olarak izlenir.

- E-ticaret Siteleri: E-ticaret platformları, müşterilerin kişisel bilgilerini ve ödeme detaylarını korumak için güvenli bir ağ mimarisi oluşturur. Bu mimaride SSL/TLS şifrelemesi, güvenli ödeme ağ geçitleri, web uygulama güvenlik duvarları (WAF) ve kimlik doğrulama mekanizmaları gibi araçlar kullanılır. Ayrıca, müşteri verileri saklanırken güçlü şifreleme algoritmaları kullanılır.

- Sağlık Kurumları: Sağlık sektöründe, hasta verilerinin gizliliği ve güvenliği kritik öneme sahiptir. Ağ güvenliği mimarisi, bu verilerin güvenli bir şekilde saklanmasını ve iletilmesini sağlamak için HIPAA (özellikle ABD) uyumlu çözümler kullanır. Sağlık kuruluşları, hasta verilerini korumak için güvenlik duvarları, veri kaybı önleme sistemleri (DLP) ve güvenli erişim kontrolleri gibi teknolojileri entegre eder.

2. Güvenlik Mimarisinin Temel İlkeleri

2.1. Savunma Derinliği (Defense in Depth)

Savunma derinliği ilkesi, ağ güvenliğinde birden fazla katmanlı savunma mekanizmasının kullanılmasını savunur. Bu ilke, bir tehdit bir savunma katmanını aşsa bile, diğer katmanların bu tehdidi durdurma olasılığını artırır. Bu katmanlar, fiziksel güvenlik önlemleri (örneğin, güvenlik kameraları, kapı kilitleri), ağ güvenlik önlemleri (örneğin, güvenlik duvarları, IDS/IPS), veri güvenliği (örneğin, şifreleme) ve kullanıcı eğitimi gibi geniş bir yelpazeyi kapsar.

Örnek: Bir üniversite ağı, farklı bölümler için ayrı güvenlik seviyeleri belirleyerek savunma derinliği ilkesini uygular. Örneğin, üniversitenin idari bölümü daha sıkı güvenlik önlemleri altında çalışırken, öğrenci ağı daha genel bir güvenlik katmanıyla korunur. Bu sayede, bir bölüme yönelik saldırılar diğer bölümlere yayılmadan engellenir.

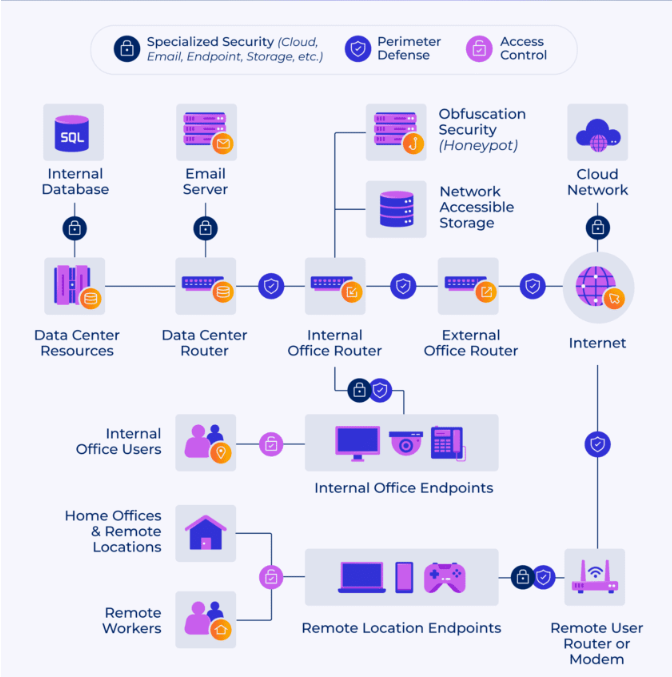

Görsel 4: Savunma Derinliği temsili gösterimi [5]

Görsel 4: Savunma Derinliği temsili gösterimi [5]

2.2. Minimum Ayrıcalık İlkesi (Principle of Least Privilege)

Minimum ayrıcalık ilkesi, kullanıcıların ve sistemlerin yalnızca işlerini yapabilmek için gerekli olan en düşük seviyede erişim yetkisine sahip olmalarını önerir. Bu ilke, yetkisiz erişimleri ve veri sızıntılarını en aza indirir. Minimum ayrıcalık, ağ üzerindeki her kullanıcının ve sistemin sadece görevlerini yerine getirmek için gerekli olan kaynaklara erişebilmesini sağlar.

Örnek: Bir yazılım geliştirme şirketi, çalışanlarına yalnızca görevleri için gerekli olan verilere ve sistemlere erişim sağlar. Örneğin, bir yazılım mühendisi yalnızca geliştirme ortamına erişebilirken, üretim ortamına erişim izni sadece yetkili operasyon ekiplerine verilmiştir.

2.3. Sıfır Güven (Zero Trust) Yaklaşımı:

Sıfır güven yaklaşımı, ağın içerisindeki hiçbir kullanıcıya veya cihaza otomatik olarak güvenilmeyeceği varsayımına dayanır. Bu model, her erişim talebinin doğrulanması, yetkilendirilmesi ve sürekli olarak izlenmesi gerektiğini öne sürer. Sıfır güven mimarisi, ağ segmentasyonu, güçlü kimlik doğrulama, sürekli izleme ve tehdit tespiti gibi bileşenleri içerir.

Örnek: Bir finans kurumunda, sıfır güven yaklaşımı benimsenmiştir. Bu nedenle, kurum içerisindeki tüm kullanıcılar ve cihazlar, her bir erişim denemesi için kimlik doğrulama süreçlerinden geçer. Ayrıca, kullanıcıların davranışları sürekli olarak izlenir ve anormal aktiviteler anında tespit edilerek önlem alınır.

3. Ağ Tasarım Süreci

3.1. İhtiyaç Analizi ve Risk Değerlendirmesi

Ağ tasarım sürecinin ilk adımı, organizasyonun operasyonel ve güvenlik ihtiyaçlarının belirlenmesidir. İhtiyaç analizi, organizasyonun iş süreçlerini, veri akışlarını, mevcut altyapıyı ve gelecekteki büyüme planlarını değerlendirir. Risk değerlendirmesi ise, ağın karşı karşıya olduğu potansiyel tehditleri ve bu tehditlerin iş operasyonlarına olan olası etkilerini belirlemeye odaklanır.

Örnek: Bir üretim şirketi, ağ tasarım sürecinde üretim hattının kesintisiz çalışmasını sağlamak için yedekli ağ yapılarını kullanır. Bu yapı, ağın herhangi bir kısmında meydana gelebilecek arızaların üretim sürecini aksatmasını önler ve operasyonel sürekliliği sağlar.

3.2. Güvenlik Gereksinimlerinin Belirlenmesi

İhtiyaç analizi ve risk değerlendirmesi sonrasında, ağın güvenlik gereksinimleri net bir şekilde tanımlanır. Bu gereksinimler, belirli güvenlik çözümlerinin (örneğin, güvenlik duvarları, izinsiz giriş tespit sistemleri, veri şifreleme) ve politikaların uygulanmasını içerir. Güvenlik gereksinimleri, organizasyonun yasal uyumluluk gereklilikleri ve endüstri standartları doğrultusunda da belirlenir.

Örnek: Bir e-ticaret şirketi, ağını tasarlarken PCI-DSS uyumluluk gereksinimlerini karşılamak için sıkı erişim kontrolleri uygular. Hassas müşteri verilerine yalnızca ilgili departmandaki yetkili personel tarafından erişilebilmesini sağlamak için ağlarını bölümlere ayırırlar. Ayrıca ağ, aktarım halindeki ve bekleyen veriler için sağlam şifreleme içeriyor, böylece yetkisiz erişimin en aza indirilmesi ve hasta mahremiyetinin korunması sağlanıyor.

3.3 Ağ Topolojisi ve Segmentasyon

Bu 2 temel unsur bir ağ güvenlik mimarisi tasarlanırken en başta göz önünde bulundurulan konuların başında gelmektedir.

Örnek: Bir teknoloji firması, risk değerlendirmesi sonucunda kritik sistemlerini daha güvenli bir ağ segmentine yerleştirir. Bunu, ağ topolojisini oluştururken farklı departmanlar arasında segmentasyon yaparak sağlayabilir. Müşteri verilerini içeren veri tabanları, genel erişim ağından izole edilerek daha güvenli bir bölümde tutulur. Böylelikle, kritik verilerin yalnızca belirli bölümlerde erişilebilir olmasını sağlar ve saldırı yüzeyini daraltır.

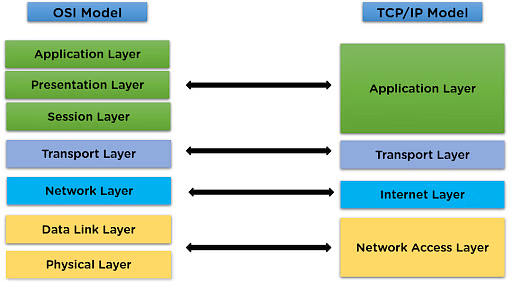

Görsel 5: Güvenlik kontrolleri uygulanmış örnek bir modern ağ [6]

Görsel 5: Güvenlik kontrolleri uygulanmış örnek bir modern ağ [6]

4. Sonuç

Bu yazı dizisinin ilk bölümünde, ağ güvenliği mimarisinin temel ilkelerini ve tasarım sürecini inceledik. Bu kavramlar, güvenli bir ağ yapısının temellerini atarken, organizasyonların iş sürekliliğini ve veri güvenliğini sağlaması açısından hayati önem taşımaktadır.

Bir sonraki bölümde, ağ güvenliğinin pratikteki uygulamalarına odaklanacağız. Bu çalışmada teorik temellerin ötesine geçerek, güvenli ve etkili bir ağ altyapısının nasıl kurulacağını göstermiş olacağız.

KAYNAKLAR

[1] IBM – Cost of a Data Breach Report 2024 – https://www.ibm.com/reports/data-breach

[2] https://www.esecurityplanet.com/networks/network-security-architecture/

[3] https://www.simplilearn.com/tutorials/cyber-security-tutorial/what-is-tcp-ip-model

[4] https://www.javatpoint.com/switch-vs-router

[5] https://www.esecurityplanet.com/networks/network-security-architecture/

[6] https://www.esecurityplanet.com/networks/network-security-architecture/

Leave a comment